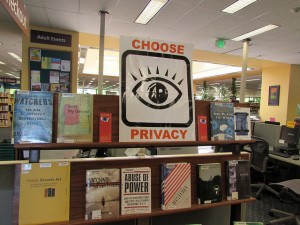

Ce billet est une transcription d’un guide publié par l’American Library Association concernant la vie privée des utilisateurs des ordinateurs des bibliothèques. Dans un contexte où les représentants politiques tendent à remettre en cause le principe du chiffrement. Il me semble impératif de rappeler que les bibliothèques sont des garants de la protection de la vie privée.

Introduction

Les bibliothèques offrent aux usagers la possibilité d’utiliser des ordinateurs et d’autres appareils (ordinateurs portables, tablettes, liseuses – bientôt casques de réalité virtuelle ? -…) pour accéder à des ressources en ligne comme le catalogue de la bibliothèque, des bases de données, des livres numériques, divers contenus numériques et à Internet. Les usagers utilisent les ordinateurs de la bibliothèque pour créer des contenus, des projets multimédias, envoyer des emails, partager des contenus sur les réseaux sociaux et sur d’autres sites web. En outre, les bibliothèques fournissent souvent un accès filaire ou sans fil à internet permettant ainsi aux usagers d’utiliser leur propre matériel.

Chaque utilisation d’un ordinateur ou du réseau de la bibliothèque implique l’enregistrement de l’activité des usagers ce qui peut compromettre leur vie privée. Les bibliothèques peuvent collecter des données personnelles des usagers pour différentes raisons comme par exemple réserver un ordinateur ou vérifier un appareil. Les bibliothèques doivent s’assurer que les procédures mises en place pour gérer l’accès public aux ordinateurs et appareils reflètent l’éthique des bibliothèques, des politiques et des obligations légales concernant la vie privée des utilisateurs et la confidentialité.

Ces recommandations sont émises pour aider les bibliothèques à adopter des bonnes pratiques en matière de gestion des données personnelles des usagers qui utilisent les ordinateurs mis à leur disposition.

Pourquoi la vie privée est importante

Protéger la vie privée et la confidentialité des usagers a longtemps été une partie intégrante de la mission de protection de la liberté intellectuelle des bibliothèques. Le droit à la liberté d’expression garanti par le Premier Amendement dépend de la capacité à lire et d’accéder librement à l’information sans surveillance du gouvernement ou d’une tierce personne. Les bibliothécaires ont une responsabilité morale, exprimée dans le Code of Ethics de l’ALA, de préserver le droit à la vie privée des usagers. Les bibliothécaires et les bibliothèques peuvent aussi avoir une obligation légale de prévenir toute utilisation ou divulgation non autorisée des données personnelles des utilisateurs.

Des politiques de vie privée claires

Les utilisateurs devraient être informés de la politique mise en place par la bibliothèque en matière de collecte et d’utilisation des données personnelles quand ils utilisent les ordinateurs de la bibliothèque. Les règles devraient être facilement accessibles et compréhensibles pour les usagers. La protection de la vie privée implique que les individus connaissent quelles sont les informations personnelles collectées, combien de temps elles sont conservées, qui y a accès, sous quelles conditions et comment elles sont utilisées. Les usagers devraient être informés dès que les politiques en matière de données personnelles évoluent.

Accès et appareils

Les bibliothèques peuvent utiliser une variété de méthodes pour gérer l’accès aux ordinateurs et aux réseaux. Ces méthodes vont d’une simple feuille de papier à des solutions de gestion de parc plus sophistiquées qui intègrent des systèmes d’authentification, de réservation, de contrôle de temps et de filtres avec des listes blanches/noires pour les sites web. Les SIGB servent parfois à gérer le prêt de matériels. Les bibliothèques peuvent aussi obliger les usagers à s’authentifier pour se connecter à Internet en wifi à partir de leur propre matériel.

Peu importe la méthode employée, les bibliothèques doivent développer des politiques et des procédures appropriées pour protéger la vie privée des usagers et leur activité en ligne dans les murs de la bibliothèque. Les logs générés par les logiciels de gestion de parc et l’authentification pour accéder à Internet devraient être anonymisés ou détruits quand ils ne sont plus nécessaires. Les fiches d’inscription doivent être expurgés ou détruites. L’enregistrement des prêts devraient être purgé ou anonymisé quand le prêt est restitué.

Ecrans d’affichage

Les écrans d’ordinateur sont souvent visibles par les autres usagers. Les bibliothèques devraient mettre en place des écrans avec des systèmes de filtres qui empêchent les personnes à proximité de voir ce qu’il y a sur l’écran. Toutefois, ce type de dispositif peut être contraignant en terme d’expérience d’utilisation et ne doit pas être imposé à tous les usagers.

Navigateur Web

De nombreux sites Web traquent le comportement des internautes à travers des cookies et d’autres technologies et partagent les données ainsi collectées avec des tierces. Les bibliothèques devraient proposer des navigateurs et des plugins qui offrent une protection de la vie privée sur le Web. De plus, les navigateurs devraient être configurés de manière à supprimer les données de navigation (cache, historique, cookies, mot de passe…) après chaque session.

Opérations de maintenance

Les ordinateurs publics doivent être entretenus régulièrement afin d’assurer un fonctionnement optimal et que les logiciels conçus pour garantir la protection de la vie privée des utilisateurs sont actifs et efficaces. Un audit de sécurité pourrait être organisé régulièrement pour identifier des failles de sécurité. Une inspection physique devrait aussi inclure l’identification de périphériques inconnus branchés aux ordinateurs dans le but de voler des informations personnelles tels les keyloggers. (C’est déjà arrivé dans les bibliothèques)

Données personnelles

L’utilisation d’un ordinateur ou d’un appareil de la bibliothèque peut compromettre la vie privée des utilisateurs. Documents, mails et autres fichiers peuvent contenir des informations personnelles qui pourraient rester stockés sur l’appareil. La bibliothèque devrait utiliser un logiciel de restauration ou tout autre moyen technologique pour supprimer les traces sur le matériel mis à disposition par la bibliothèque.

Malware

Les malwares représentent une véritable menace pour les données personnelles et la sécurité. Si un malware capture des logins et des mots de passe, les comptes des services en lignes des usagers peuvent être compromis. Les bibliothèques devraient prendre des mesures appropriées pour s’assurer qu’il n’y ait aucun malware ou logiciel indésirable sur le matériel mis à disposition. Cela peut se traduire par l’utilisation d’anti-malware, d’anti-spams et d’anti-virus.

Contrôle et suivi d’utilisation

Des logiciels de monitoring peuvent être installés pour enregistrer l’activité ou voir à distance ce que fait un utilisateur sur un appareil. C’est souvent utilisé par les services de supports techniques. Pour garantir la vie privée des usagers, les bibliothèques devraient éviter d’utiliser ce genre de logiciels. Si le monitoring est mis en place, les utilisateurs devraient en être informés et cela devrait être indiqué dans les règles d’utilisation des services de la bibliothèque.

De nombreux logiciels et systèmes d’exploitations sont configurés par défaut pour partager automatiquement avec l’éditeur du logiciel des données pour identifier des erreurs, améliorer l’expérience d’utilisation ou proposer une personnalisation du service. Quand c’est possible, la bibliothèque devrait désactiver ce tracking sur les appareils mis à disposition des usagers.

Rétroliens : Recommandations de l’ALA pour l’acc...

Rétroliens : Recommandations de l’ALA pour l’acc...

Rétroliens : Recommandations de l’ALA pour l’acc...

Rétroliens : Recommandations de l’ALA pour l’acc...

Rétroliens : Recommandations de l’ALA pour l’acc...

Rétroliens : Veille 35 du 28 août au 3 septembre