L’été est propice à la découverte, à des tests ou à des choses que je n’ai pas le temps de faire le reste de l’année. Entre deux vagues de chaleur et un changement de masque pour se protéger du Covid, j’ai souhaité comprendre et voir comment fonctionnait l’application qu’on allait bientôt fournir aux usagers de la médiathèque dans laquelle je travaille. Attaché au respect de leur vie privée et à la protection de leurs données personnelles, je me suis dit qu’une appli peut être un véritable piège dans ce domaine. Cette idée m’est venue après la lecture du blog Pixel de tracking que je vous invite à lire si vous vous intéressez à la problématique du tracking et des données personnelles.

Télécharger l’appli

L’application Ma Bibli est disponible pour iOS et Android. C’est cette dernière version que j’ai testée. Premier réflexe, lire les autorisations que l’appli demande disponibles sur le Play Store. L’appli dispose des autorisations suivantes :

- read phone status and identity

- approximate location (network-based)

- precise location (GPS and network-based)

- take pictures and videos

- read the contents of your USB storage

- modify or delete the contents of your USB storage

- record audio

- read phone status and identity

- read the contents of your USB storage

- modify or delete the contents of your USB storage

- receive data from Internet

- prevent device from sleeping

- control flashlight

- view network connections

- run at startup

- full network access

- change your audio settings

- control vibration

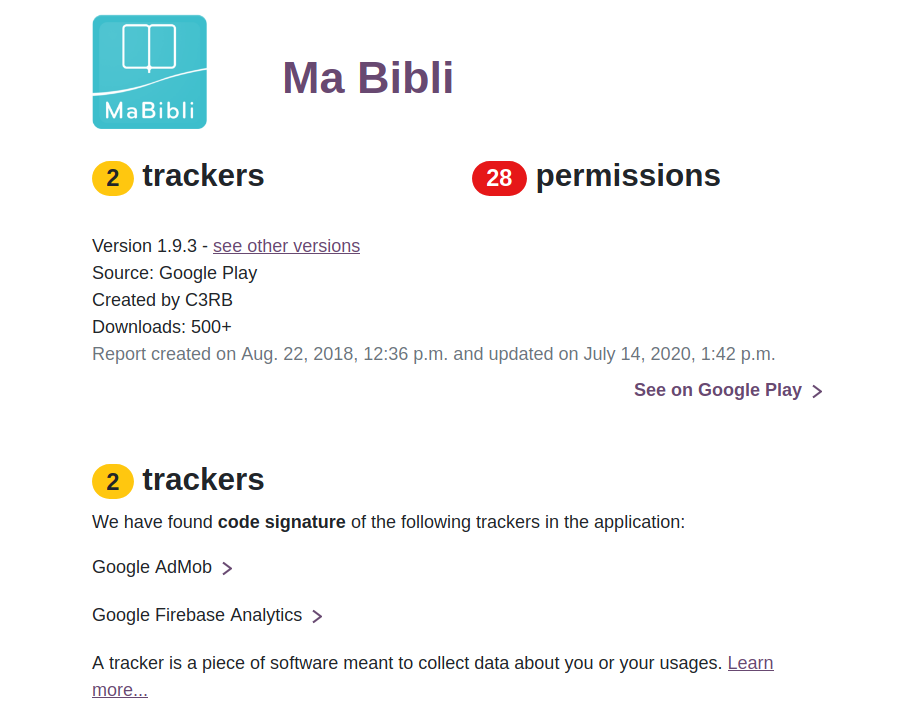

Qu’en dit Exodus Privacy ?

Les pisteurs repérés par Exodus Privacy sont Google Firebase et Google AdMob. Un petit tour sur le site de ce dernier a de quoi soulever quelques interrogations :

Vous consacrez beaucoup d’énergie à vos applis. AdMob vous permet de les monétiser facilement grâce à des annonces diffusées dans l’application, des informations clés exploitables, et des outils performants et faciles à utiliser qui les améliorent.

https://admob.google.com/intl/fr/home/

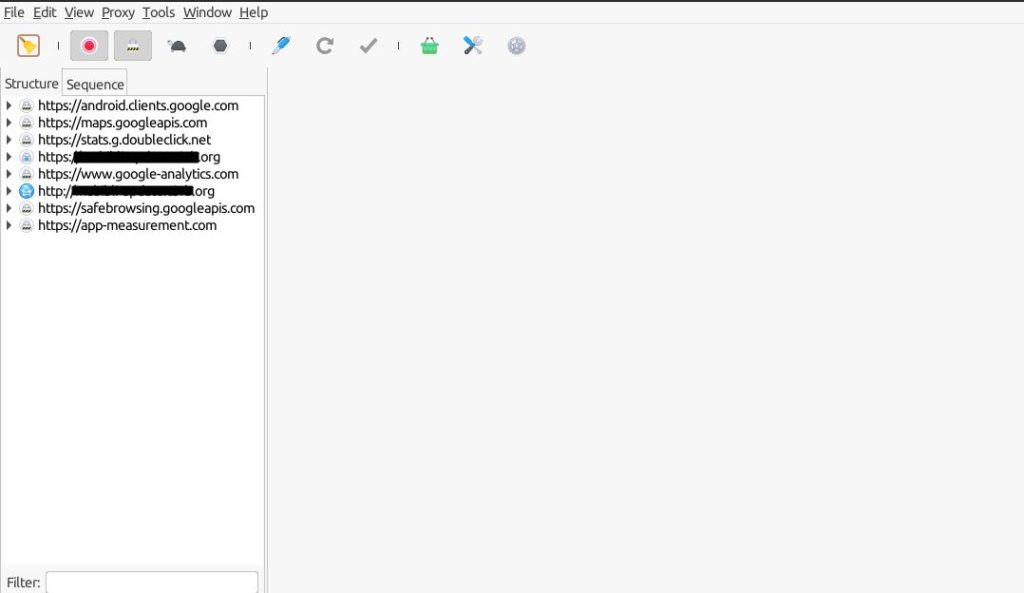

Regardons sous le capot avec Charles Proxy

Charles Proxy est un outil qui permet d’analyser le trafic HTTP et HTTPS entre un appareil et Internet. Cela inclut également les requêtes, les réponses et les en-têtes HTTP.

Afin de limiter les risques de sécurité les applications intègrent de plus en plus des dispositifs pour éviter que des attaquants ne captent le trafic et ne parviennent à exploiter des failles de sécurité sur les serveurs contactés par l’application. Un de ces dispositif est le SSL spinning.

Le principe est le suivant : l’application n’accepte de se connecter et d’échanger qu’au serveur ayant un certificat spécifique

https://blog.bssi.fr/comment-contourner-le-ssl-pinning-avec-un-telephone-non-roote/

N’ayant pas voulu contourner cette mesure dans le cadre de mon test, les observations que je peux faire sur Ma Bibli sont donc à relativiser car elles ne traduisent pas une analyse profonde et exhaustive de l’appli. Toutefois, on peut reconnaître le soin pris par le prestataire pour protéger l’appli.

Au lancement de l’application Ma Bibli, plusieurs communications avec des services tiers s’exécutent. L’appli sollicite des services de Google et évidemment ceux du prestataire :

- Maps.googleapis.com > permet de géolocaliser l’utilisateur et de lui indiquer une liste de bibliothèques disponibles en fonction de sa position géographique.

- L’appli communique avec les serveurs du prestataire où sont stockés les contenus de l’appli. (C’est ce qui apparaît barré. J’ai volontairement caché les urls qui renvoient vers les serveurs du prestataire.)

- Il y une requête qui est effectuée vers https://stats.g.doubleclick.net. « DoubleClick est une régie publicitaire, spécialisée dans le ciblage comportemental sur Internet » (Wikipédia). Je ne m’explique pas la présence de ce service sachant que Google Analytics est déjà présent.

-

J’ai également identifié une requête vers https://people-pa.googleapis.com que je ne connais pas. En lisant la documentation consacrée à cette API fournie par Google, j’en déduis que c’est une API qui permet d’accéder à la liste des contacts une fois qu’un utilisateur authentifié à donner son accord.

En se connectant à son compte adhérent

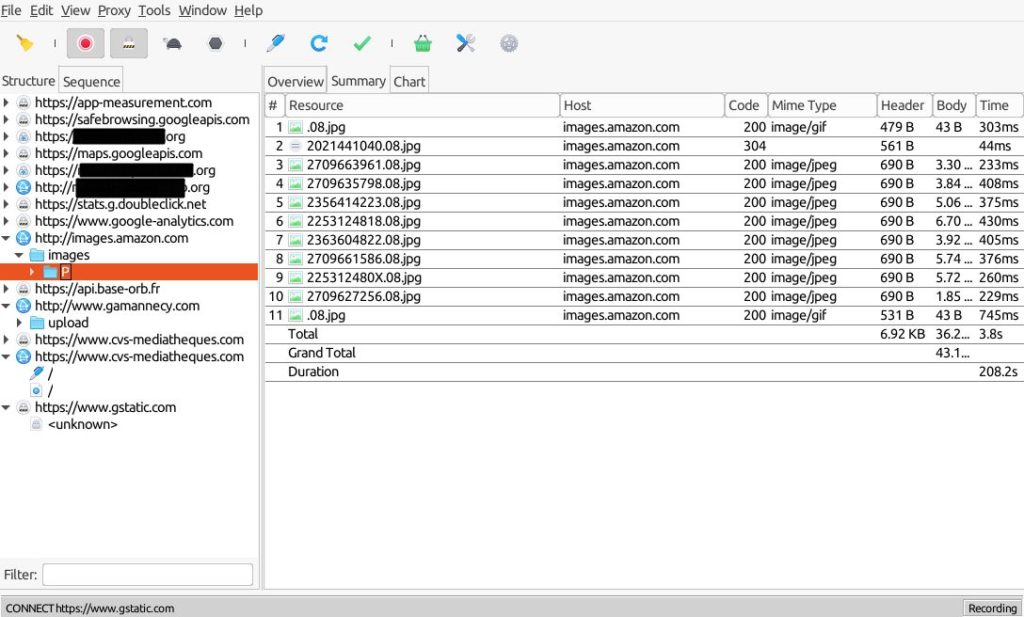

Une fois qu’on s’authentifie sur l’appli en saisissant son login et son mot de passe, des requêtes sont exécutées mais qui sont tout à fait légitimes. Il s’agit d’une requête vers le SIGB, comme quand un usager se connecte à son compte depuis le site de la bibliothèque. Une autre est effectuée vers l’outil d’analyse de l’audience de l’appli. Il s’agit en l’occurrence de Google Analytics. Enfin, une autre requête est exécutée vers une autre API de Google intitulée Safe Browsing Api https://developers.google.com/safe-browsing/v4/ Cette API est fournie pour se prémunir contre le phishing ou les malwares.

Puisque l’appli mobile est une reproduction du site web, on retrouve aussi des requêtes vers des services nécessaires à la fourniture des couvertures des documents. Dans le cadre de mon test, j’ai donc constaté une requête vers une API mise à disposition par les fournisseurs ORB, GAM Annecy, Amazon. ou encore CVS. Cependant, j’ai repéré une requête vers images.amazon.com que je n’arrive pas à expliquer. En analysant plus en détails, je constate qu’il s’agit d’une image d’un pixel (1×1) communément appelé pixel espion.

Un pixel espion (aussi appelé pixel 1×1 ou balise pixel, en anglais tracking pixel) est un graphique mesurant 1x1px. Ce graphique est téléchargé pendant qu’un utilisateur visite un site Web ou ouvre un e-mail. Il est utilisé pour suivre les activités d’un utilisateur sur le Web. Un pixel espion peut aussi être utilisé par les annonceurs pour acquérir des données statistiques pour le marketing digital, l’analyse web ou le marketing e-mail. Ces informations peuvent être aussi utilisées à des fins plus spécifiques notamment via l’analyse des logfiles ou encore à pour des actions de retargeting.

https://fr.ryte.com/wiki/Pixel_espion

Pour conclure, les conditions générales d’utilisation de l’application sont fidèles à ce qu’elles déclarent. Il n’y a pas d’usages illégitimes effectués par l’application. J’ai toutefois une réserve sur la présence d’une requête vers stats.g.doubleclick.net. Pour pouvoir en savoir plus et connaître précisément le contenu de la requête, il faudrait procéder à de la rétro-ingénierie pour décompiler l’application et voir ce qu’elle a sous le capot. L’application n’étant pas open source, la licence n’autorise certainement pas ce procédé. Enfin, Exodus Privacy recense deux traqueurs : Google Firebase (matérialisé par la requête app-measurement.com dans la capture d’écran) et ADMob, cependant je n’ai pas vu de requêtes confirmant la présence de ce dernier.